Zero Trust – das neue Sicherheitsmodell für Cloud-native Anwendungen und Infrastruktur

Zero Trust gewinnt als Sicherheitsansatz immer mehr an Aufmerksamkeit, denn dieses Konzept kann die Sicherheitslage von Unternehmen im Kampf gegen Hacker erheblich verbessern. Im Moment scheint jeder Anbieter von Softwaresicherheitslösungen auf den Zug aufspringen zu wollen. Zero Trust ist jedoch kein Produkt oder Service. Zero-Trust-Sicherheit kann nicht von einzelnen Produkten oder Anbietern abgedeckt werden. Aber bestimmte Produkte können Ihnen dabei helfen, Sicherheitskontrollen zu implementieren, die einem Zero-Trust-Sicherheitsansatz entsprechen.

Was ist Zero Trust?

Das Grundkonzept hinter einer Zero-Trust-Sicherheitsstrategie ist einfach: Schenken Sie keiner Person und keiner Sache bedingungsloses Vertrauen. Zero-Trust-Sicherheit verfolgt einen proaktiven Sicherheitsansatz. Jeder Zugriff und jede Aktion müssen explizit genehmigt werden.

Zero Trust ist nicht neu – es gibt diesen Ansatz seit mehr als 10 Jahren. Doch das Versagen herkömmlicher Sicherheitsmodelle beim Schutz vor Angriffen in Kombination mit dem Aufkommen Cloud-nativer Anwendungen, die Zero-Trust-Modelle ermöglichen, machen Zero Trust heute realisierbar.

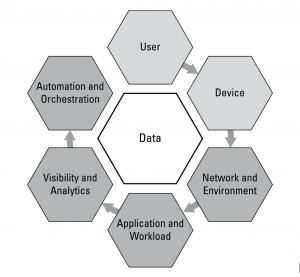

Zero Trust betrifft sieben Hauptbereiche der Unternehmenstechnologie, wie in der Abbildung dargestellt.

Eine detaillierte Beschreibung der einzelnen Bereiche finden Sie im E-Book „Zero Trust Container Security for Dummies“.

Eine detaillierte Beschreibung der einzelnen Bereiche finden Sie im E-Book „Zero Trust Container Security for Dummies“.

Inwiefern unterscheidet sich Zero Trust von früheren Sicherheitsstrategien?

Bei Zero Trust werden Zulassungslisten anstelle von Verweigerungslisten verwendet. Dadurch hebt sich dieser Ansatz von herkömmlichen Sicherheitsstrategien ab. Zu den traditionellen Sicherheitsansätzen gehören der Schutz von Netzwerkperimetern und Rechenzentren mit Firewalls, Intrusion Detection/Prevention (IDS/IPS), Malware-Scans und sogar Schwachstellen-Scans (CVE), die sich auf die Identifizierung und Blockierung bekannter Bedrohungen konzentrieren. Diese stützten sich auf Blockierlisten, Signaturen, Muster und bekanntes Exploit-Verhalten. Das Problem war schon immer, dass diese herkömmlichen Sicherheitskontrollen dem Blick in einen Rückspiegel gleichen: Sie schützen Sie nicht vor neuen Zero-Day-Angriffen oder Insider-Bedrohungen.

Beispiel für Zero Trust: In einer Kubernetes-Umgebung werden für jeden Anwendungs-Workload vor der Bereitstellung zulässige Verhaltensweisen festgelegt. Diese Verhaltensweisen können zulässige Netzwerkverbindungen (einschließlich Anwendungsprotokolle, Quellen, Ziele und externe Verbindungen), Prozesse und Dateizugriffsaktivitäten innerhalb der Workload definieren.

Warum ist Zero Trust wichtig?

Sicherheitsperimeter verschwinden, da Public-, Private- und Hybrid-Cloud-Technologien die sofortige Bereitstellung von Anwendungen und Infrastrukturen an jedem Ort ermöglichen. Das Konzept eines sicheren internen Netzwerks gibt es nicht, und daher müssen alle Netzwerke und Systeme so geschützt werden, als wären sie öffentlich zugänglich. Dabei wird davon ausgegangen, dass die Netzwerke jederzeit kompromittiert werden können.

Die Implementierung von Zero-Trust-Sicherheitskontrollen ist eine wichtige Basis für die sichere Bereitstellung moderner Cloud-nativer Anwendungen mit automatisierten CI/CD-Pipelines. Die Anwendungen und Pipelines erfordern die automatisierte Bereitstellung neuer oder aktualisierter Anwendungen – Hunderte Male täglich oder wöchentlich – auf Infrastrukturen, die zeitlich befristet sein und sich überall befinden können. Diese Eigenschaften verhindern, dass herkömmliche Sicherheitsansätze effektiv angewendet werden.

Cloud-native Zero-Trust-Kontrollen

Verwenden Sie bei Public-Cloud-, Private-Cloud- und Hybrid-Cloud-Bereitstellungen Technologien wie Helm-Diagramme oder benutzerdefinierte Ressourcendefinitionen (Custom Resource Definitions, CRD) für Terraform und Kubernetes, um den gewünschten Zustand der Infrastruktur- und Anwendungs-Workloads zu deklarieren. Dies sind wichtige Voraussetzungen für den Umstieg auf ein Zero-Trust-Sicherheitsmodell, bei dem Sie den Zugriff und das zulässige Anwendungsverhalten definieren können.

Zu den wichtigsten Bereichen, die für Zero-Trust-Kontrollen zu prüfen sind, gehören rollenbasierte Zugriffskontrollen (Role-based Access Control, RBAC), Registrierungszugriff und Workload-Verhalten in der Produktion.

Kann Zero Trust herkömmliche Sicherheitsansätze ersetzen?

Es ist immer ratsam, mehrere Sicherheitsansätze zu kombinieren, um umfassend geschützt zu sein. Dazu gehören Schutzmechanismen auf mehreren Ebenen der Infrastruktur. Nach Möglichkeit sollten zusätzlich zu Zero-Trust-basierten Kontrollen herkömmliche Sicherheitstechniken wie Web Application Firewalls (WAFs), Host IDS/IPS und Malware-Scans angewendet werden. In vielen Cloud-Umgebungen sind herkömmliche Sicherheitsansätze jedoch unpraktisch, nicht verfügbar oder zu teuer.

Was sollte ich als Erstes tun?

Laden Sie jetzt das E-Book „Zero Trust Container Security for Dummies“ herunter und diskutieren Sie das Konzept in Ihrem Unternehmen. Bilden Sie anschließend ein Expertenteam, priorisieren Sie die Bereiche, die Sie angegehen möchten und legen Sie einen aus mehreren Phasen bestehenden Ansatz fest. Die Containersicherheitsplattform SUSE NeuVector bietet Ihnen dabei eine Kombination aus modernen Zero-Trust-Kontrollen und herkömmlicher Sicherheit wie WAF, CVE-Scans und Bedrohungserkennung, um eine mehrschichtige Sicherheitslösung für die gesamte CI/CD-Pipeline und die Produktion bereitzustellen.